Công nghệ blockchain từng được biết đến với khả năng bảo mật cao, tính phi tập trung và minh bạch bởi dữ liệu trên mạng lưới không thể bị thay đổi. Tuy nhiên, blockchain dần trở thành mục tiêu tấn công của hacker và những tài sản crypto giá trị hàng chục, trăm triệu USD của người dùng bị đánh cắp. Một hình thức tấn công phổ biến trong thị trường crypto là Sandwich Attack. Vậy Sandwich Attack là gì? Hãy cùng Coincuatui tìm hiểu về hình thức và cách phòng tránh Sandwich Attack qua bài viết dưới đây nhé!

Sandwich Attack là gì? Hình thức tấn công và cách phòng tránh Sandwich Attack

Sandwich Attack là gì?

Sandwich Attack là một hình thức tấn công xuất phát từ MEV (Miner Extractable Value - giá trị có thể rút từ giao dịch), trong đó kẻ tấn công tác động tới một cặp giao dịch bằng ảnh hưởng đến điều kiện thị trường xung quanh, từ đó kiếm lấy lợi nhuận.

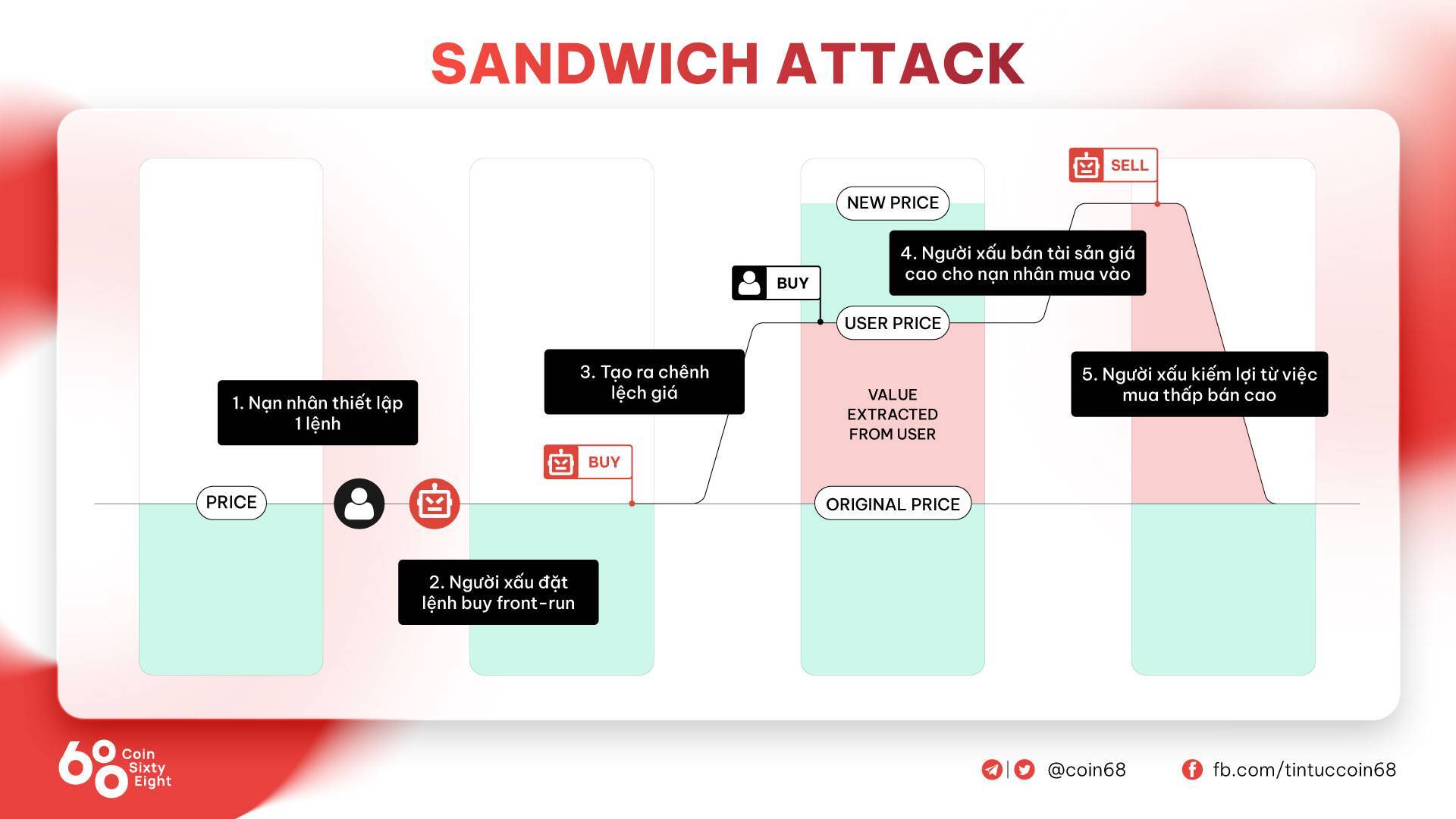

Để thực hiện Sandwich Attack, đầu tiên, cần một giao dịch front-run để tác động đến giá thị trường của tài sản trước khi lệnh của nạn nhân thực hiện, rồi ngay sau đó thực hiện thêm một lệnh back-run để bán tài sản đang giao dịch trở lại thị trường ở mức giá vừa mới thay đổi.

Sandwich Attack là gì?

Tùy thuộc vào blockchain và nền tảng bạn sử dụng, Sandwich Attack có thể ảnh hưởng đến các giao dịch của bạn với số tiền lớn hoặc nhỏ vì tấn công này dựa trên ảnh hưởng lên thanh khoản có sẵn. Nếu thanh khoản thấp, ảnh hưởng giá của một giao dịch front-run với lệnh mua nhỏ đủ để buộc bạn thực lệnh mua ở mức giá cao hơn. Ngược lại, trong môi trường thanh khoản cao, Sandwich Attack cần có nhiều vốn hơn để tác động tới giá.

Cuộc tấn công bằng Sandwich Attack chiếm khoảng 80% trong tổng số MEV, chiếm phần lớn trong các phương pháp MEV theo EigenPhi.

- MEV (Miner-Extractable Value) là gì?

- Sybil Attack là gì? Những hình thức tấn công mạo nhận trong thị trường crypto và cách phòng tránh

Sandwich Attack hoạt động như thế nào?

Về cơ bản, Sandwich Attack được phát triển từ mô hình giao dịch chênh lệch giá với phương pháp front-run/back-run được thực hiện cùng 1 lúc và những cuộc tấn công này chủ yếu tập trung vào người dùng DeFi.

Trong 1 lượt Sandwich Attack, kẻ tấn công tiến hành tìm kiếm giao dịch có lệnh đang chờ xử lý trên mạng lưới.

Ví dụ: Trên Ethereum, cuộc tấn công diễn ra thông qua việc đặt 1 lệnh ngay trước giao dịch và 1 lệnh ngay sau đó. Nói cách khác, kẻ tấn công thực hiện cả front-run và back-run cùng lúc với giao dịch đang chờ xử lý gốc nằm giữa chúng.

Cách thức hoạt động của Sandwich Attack

Mục tiêu của việc đặt 2 lệnh chặn đầu đuôi các giao dịch đang chờ xử lý là để chi phối giá của tài sản trong 1 thời gian cực ngắn. Cụ thể quy trình thực hiện Sandwich Attack như sau:

- Bước 1 - Mua tài sản ở giá cao (Front-run): Kẻ tấn công bắt đầu bằng cách mua tài sản mà người dùng đang muốn giao dịch.

Ví dụ: Khi nạn nhân dùng USDT để swap thành ETH, kẻ tấn công sẽ mua ETH với giá cao để làm cho nạn nhân phải mua với giá cao hơn.

- Bước 2 - Bán ETH với giá thấp (Back-run): Khi nạn nhân thực hiện giao dịch đó, kẻ tấn công sẽ bán ETH với giá mới, tận dụng việc giá đã tăng từ giao dịch của nạn nhân và tạo ra lợi nhuận.

- Nguyên lý: Giao dịch đặt giữa tác động đến lượng ETH mà người dùng sẽ nhận được. Kẻ tấn công đóng vai trò như người cung cấp thanh khoản sai lệch cho nạn nhân và ăn chênh lệch giá.

- Kết quả - Fake pump của ETH: Chuỗi hành động này khiến giá ETH tăng, tạo ra tình huống fake pump vô cùng tinh vi để kẻ tấn công thu được lợi nhuận thông qua việc front-run và back-run một degen trader.

Tác hại của Sandwich Attack

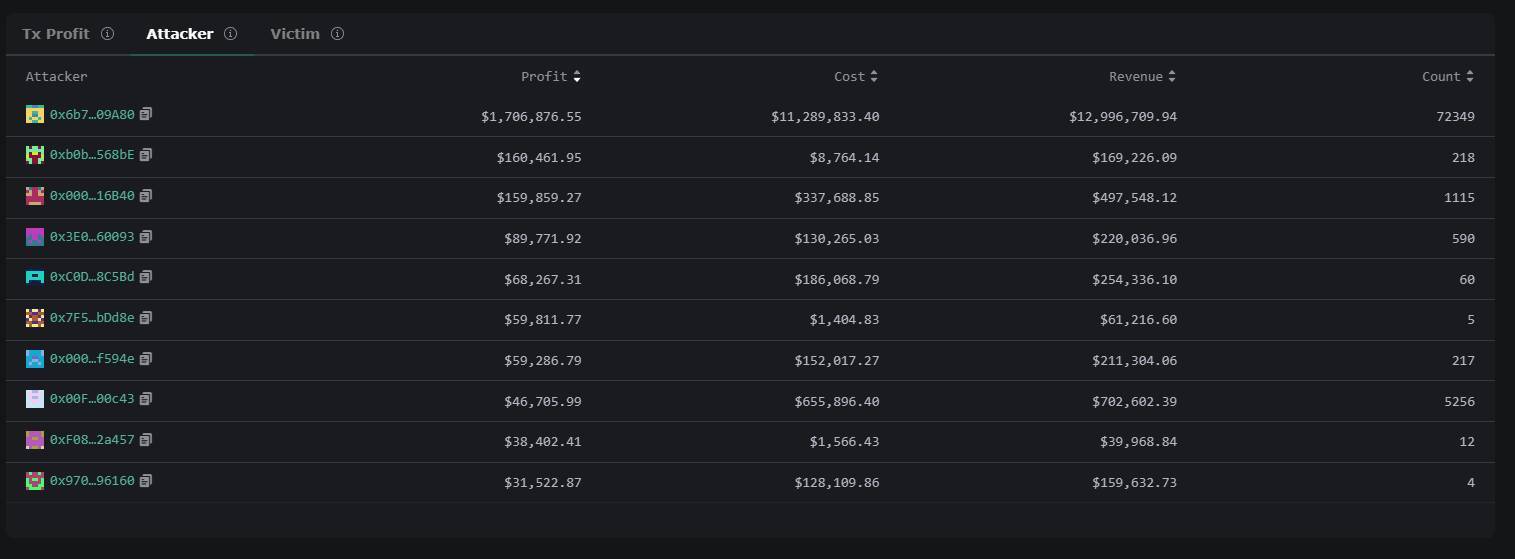

Dữ liệu các cuộc tấn công bằng hình thức Sandwich Attack trên Eigenphi ngày 28/12/2024.

Sandwich Attack có thể không làm giảm giá trị tài sản của bạn ngay lập tức như Rug Pull. Thay vào đó, chúng có thể được xem xét như một loại thuế đối với những nhà giao dịch “non tay” và không nhận ra rằng giao dịch của họ đang bị thao túng.

Trong vòng 30 ngày gần đây, có người đã kiếm được lợi nhuận lên đến 1,7 triệu USD từ các cuộc tấn công sandwich trên khoảng 70.000 ví trên Ethereum, với mức lợi nhuận trung bình là 10 USD/giao dịch.

Các nguyên nhân dẫn đến Sandwich Attack

Trên thực tế, có thể nói phương pháp Sandwich Attack (như đã giải thích ở trên) khá dễ thực hiện. Ngay cả khi lợi nhuận nhỏ, kẻ xấu có thể sử dụng phương pháp này liên tục mà không gặp bất kỳ hậu quả nào.

Hầu hết khi sử dụng phương pháp Sandwich Attack, kẻ tấn công sẽ thường chọn thực hiện thông qua AMM DEX (automated market maker), bởi vì thuật toán định giá của các AMM DEX đòi hỏi thanh khoản ổn định và các giao dịch có thể thực hiện liên tục. Bên cạnh đó, không thể bỏ qua vấn đề trượt giá xảy ra khi khối lượng và thanh khoản của một tài sản bị thay đổi.

Cũng chính vì nhiều các loại phí, người dùng thường không chú ý đến các khoản phí nhỏ từ các cuộc tấn công bằng phương pháp Sandwich Attack.

Mặc dù có lợi ích từ phương pháp Sandwich Attack khá hấp dẫn, nhưng không phải lúc nào các cuộc tấn công này cũng mang lại lợi nhuận. Việc thực hiện các giao dịch nhằm chen ngang và front-run/back-run các nhà giao dịch khác thường xuyên phải đối mặt với mức phí cao, vượt ra ngoài lợi nhuận mà kẻ tấn công có thể thu được, đặc biệt là khi sử dụng Ethereum.

Khi giao dịch thông qua các AMM DEX sẽ có những rủi ro đối với người sử dụng các dịch vụ này vì Sandwich Attack có thể xảy ra bất cứ lúc nào. Khi thị trường DeFi thu hút một lượng người dùng ngày càng lớn thì càng có nhiều cơ hội cho những kẻ xấu tìm kiếm cách tấn công và trục lợi từ người dùng.

Các phòng tránh Sandwich Attack

- Hạn chế giao dịch trong giờ cao điểm: Tránh thực hiện các giao dịch có giá trị lớn trong giờ cao điểm, đặc biệt là khi thị trường biến động mạnh.

- Sử dụng các công cụ hỗ trợ: Nhà giao dịch nên sử dụng các công cụ bảo vệ và phát hiện trượt giá. Các nền tảng DeFi đang tích cực tích hợp các chiến lược chống front-run như giao dịch Flashbots để kết nối trực tiếp người giao dịch với người xác thực đáng tin cậy để thực hiện giao dịch.

- Kiểm tra kỹ trước khi giao dịch: Người dùng cần kiểm tra kỹ mọi khía cạnh của giao dịch, bao gồm phí gas, tỷ giá hối đoái và số tiền trước khi thực hiện giao dịch.

- Không sử dụng mạng không an toàn: Không bao giờ nên sử dụng mạng không an toàn khi tương tác với pool thanh khoản.

- Sử dụng chiến lược tách lệnh để giảm rủi ro: Một số nhóm thanh khoản cung cấp tính năng "tách lệnh" hoặc người dùng có thể chia nhỏ lệnh như một chiến lược giảm thiểu rủi ro, vì việc thay thế một lệnh lớn bằng nhiều lệnh nhỏ sẽ hạn chế những cuộc Sandwich Attack giá trị cao.

Công cụ phòng chống Sandwich Attack

Flashbots: Đây là tổ chức nghiên cứu và phát triển giải pháp giúp giảm thiểu tác động từ MEV. Trong đó, Flashbots Protect là sản phẩm được thiết kế để bảo vệ người dùng khỏi các giao dịch front-run và cuộc tấn công sandwich.

Sử dụng các AMM có cơ chế tiên tiến: Một số giao thức đã triển khai cơ chế AMM mới để ngăn chặn tấn công sandwich, đảm bảo độ lệch giá giới hạn (thường trong khoảng 0.1%) và hạn chế việc thao túng giá token.

Chainlink FSS: Đây là giải pháp oracle giúp xác định thứ tự giao dịch on-chain. Chainlink giúp giảm thiểu tác động của Sandwich Attack thông qua cơ chế FCFS (First-Come-First-Served).

EIP-1559: Đây là bản cập nhật của mạng lưới Ethereum, tạo ra mức phí cơ bản (base fee) cho mọi giao dịch. Người dùng có thể nâng gas fee để ưu tiên giao dịch của họ. EIP-1559 giúp tăng tốc quá trình xác thực, giảm độ trễ.

MEVBlocker: Phần mềm này hợp tác với Balancer, 1Inch và nhiều dự án về DEX khác, là một phần mềm bảo vệ người dùng khỏi tấn công MEV. Sau khi cài đặt, MEVBlocker có thể cảnh báo và bảo vệ người dùng trước giao dịch front-run và back-run.

Tổng kết

Blockchain đang được cải tiến và phát triển liên tục để ngăn chặn những cuộc tấn công dưới hình thức Sandwich Attack. Tuy nhiên, với công nghệ hiện tại thì việc hacker tấn công vào blockchain bằng hình thức Sandwich Attack vẫn có thể xảy ra và điều này đòi hỏi nhiều biện pháp bảo mật chặt chẽ hơn để đảm bảo an toàn cho mạng lưới.

Thông qua bài viết này chắc các bạn đã phần nào nắm được khái niệm, những hình thức tấn công và cách phòng tránh của Sandwich Attack. Coincuatui chúc các bạn thành công và kiếm được thật nhiều lợi nhuận từ thị trường tiềm năng này.

Nguồn: Coin68