Một báo cáo do Google công bố trong tuần này chỉ ra rằng phần lớn các tài khoản bị tấn công gần đây trên dịch vụ Google Cloud Platform (GCP) phần lớn đang được sử dụng để khai thác tiền mã hóa.

Trong khi khách hàng của Google tiếp tục phải đối mặt với nhiều mối đe dọa trên các ứng dụng và cơ sở hạ tầng, nhiều cuộc tấn công thành công là do hành vi sử dụng kém hiệu quả và thiếu việc thực hiện kiểm soát cơ bản. Do đó, đội ngũ Google đã phản hồi về việc lạm dụng khai thác tiền mã hóa, các chiến dịch lừa đảo, và ransomware.

Với những quan sát cụ thể và các mối đe dọa chung này, tổ chức đặc biệt nhấn mạnh vào việc thực hiện an toàn, giám sát và đảm bảo liên tục trong việc giảm thiểu những mối đe dọa hoặc ít nhất là hạn chế tác động tổng thể của chúng.

– Xem thêm: Kẻ mạo danh CEO MicroStrategy đã “tước đoạt” hơn 4 triệu USD Bitcoin từ các nạn nhân

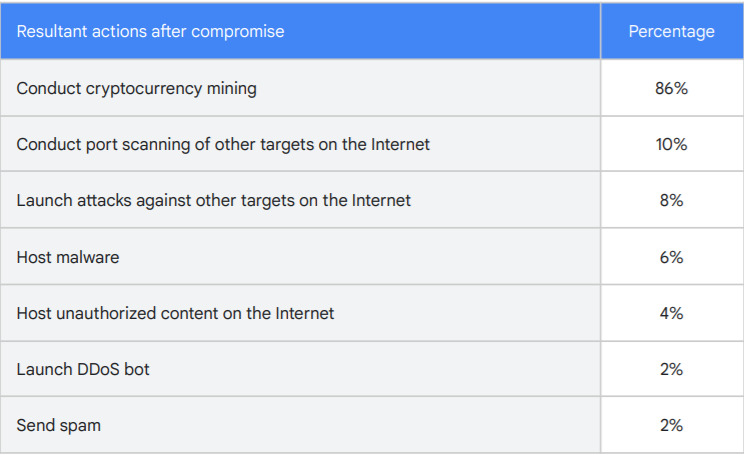

Trong số 50 phiên bản GCP bị xâm phạm gần đây, 86% phiên bản Google Cloud được sử dụng để thực hiện khai thác tiền mã hóa, một hoạt động vì lợi nhuận sử dụng nhiều tài nguyên đám mây, thường tiêu tốn dữ liệu CPU/GPU hoặc không gian lưu trữ.

Ngoài ra, 10% Cloud còn lại đã được sử dụng để tiến hành quét các tài nguyên sẵn có trên Internet để xác định các hệ thống dễ bị tấn công và 8% trường hợp đã được sử dụng để tấn công các mục tiêu khác.

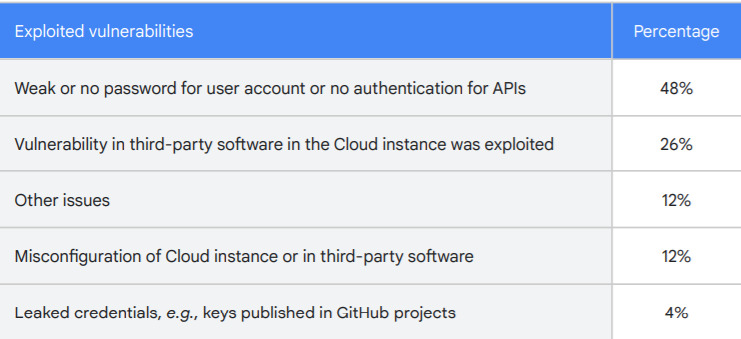

Đối với các phương thức tấn công, Google nhận định phần lớn các trường hợp xảy ra liên quan đến hoạt động kém từ phía người dùng Cloud hoặc các ứng dụng của bên thứ ba có lỗ hổng bảo mật.

48% trường hợp là do các tác nhân giành quyền truy cập vào phiên bản Cloud giao diện Internet, không có mật khẩu hoặc mật khẩu yếu cho tài khoản người dùng hay kết nối API. Do đó, người dùng có thể dễ dàng bị quét và bị tấn công. 26% được cho là do lỗ hổng trong phần mềm của bên thứ ba do chủ sở hữu cài đặt.

Ngoài các phương pháp về đảm bảo tài khoản luôn có mật khẩu mạnh và bảo mật, xác thực nhiều lớp, thì việc cập nhật phần mềm của bên thứ ba trước phiên bản đám mây được hiển thị trên web và không xuất bản thông tin trong các dự án GitHub, khách hàng của Google có một số tùy chọn khác nhau để giúp giảm thiểu rủi ro.

Người dùng có thể sử dụng Container Analysis để thực hiện quét lỗ hổng bảo mật và siêu dữ liệu lưu trữ cho vùng chứa và Web Security Scanner trong Security Command Center để xác định lỗi trong web App Engine, Google Kubernetes Engine và Compute Engine. Máy quét sẽ thu thập dữ liệu các ứng dụng, theo tất cả các liên kết trong phạm vi khởi động URL và cố gắng thực hiện càng nhiều đầu vào của người dùng để thực hiện quá trình xử lý hoàn thiện hơn.

Coincuatui tổng hợp

Có thể bạn quan tâm:

- Trùng tên với biến chủng COVID-19, một dự án tăng hơn 700% trong tuần

- Tổng thống El Salvador phản đối chỉ trích về việc áp dụng Bitcoin của Ngân hàng Trung ương Anh

Nguồn: Coin68