Nhóm hacker Lazarus của Bắc Triều Tiên sử dụng LinkedIn để nhắm mục tiêu và đánh cắp tài sản: Báo cáo

Nhóm Lazarus lần đầu tiên xuất hiện vào năm 2009, và từ đó, họ chủ yếu nhắm vào các công ty tiền mã hóa để đánh cắp hàng tỷ USD tài sản.

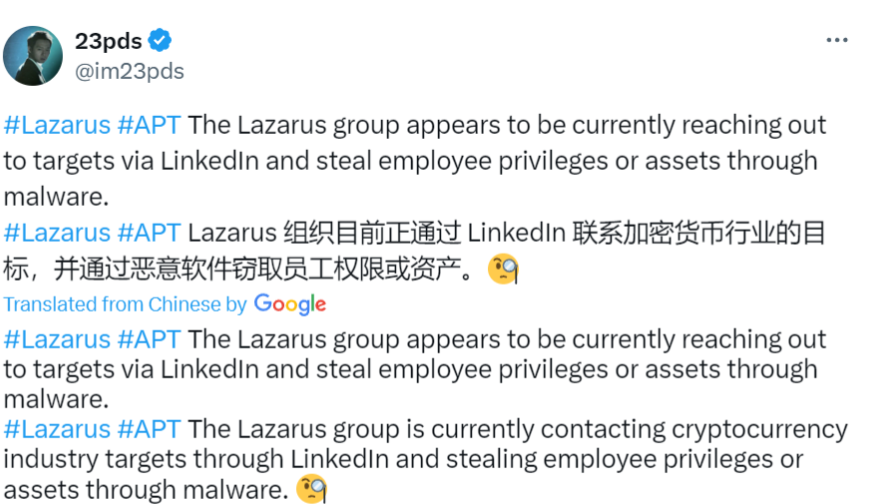

Sự việc được biết đến sau khi công ty phân tích bảo mật blockchain SlowMist tiết lộ rằng nhóm hacker Lazarus giả mạo để tìm việc làm như là nhà phát triển blockchain trong ngành tiền mã hóa thông qua LinkedIn.

SlowMist cho biết những hacker đánh cắp thông tin đăng nhập mật cho nhân viên sau khi mời truy cập vào kho dữ liệu của họ để chạy mã liên quan. Các đoạn mã mà hacker chạy chứa mã độc hại đánh cắp thông tin mật và sau đó cả tài sản.

Sử dụng LinkedIn cho các cuộc tấn công có mục tiêu không phải là một phương pháp mới, và nhóm hacker Bắc Triều Tiên đã sử dụng một chiến thuật tương tự vào tháng 12 năm ngoái, giả mạo làm tuyển dụng giả của Meta.

Sau khi liên hệ với các nạn nhân qua LinkedIn, người tuyển dụng giả yêu cầu các "ứng viên" mục tiêu tải xuống hai thử thách lập trình như là một phần của quy trình tuyển dụng. Hai tệp lập trình này chứa phần mềm độc hại, và khi chúng chạy trên máy tính làm việc, chúng phát hành một Trojan cho phép truy cập từ xa.

Nhóm hacker nổi tiếng đã đánh cắp hơn $3 tỷ tài sản tiền mã hóa. Đó là một trong những nhóm hacker nổi tiếng và có tổ chức đầu tiên lộ diện vào năm 2009 và tiếp tục nhắm vào các công ty tiền mã hóa mặc dù đã bị nhiều biện pháp trừng phạt.

Nhóm hacker này nổi tiếng sử dụng các cách tiếp cận sáng tạo để nhắm mục tiêu và đánh cắp tiền. Vào tháng 8 năm 2023, nhóm đã sử dụng cuộc phỏng vấn việc làm giả để đánh cắp $37 triệu từ công ty thanh toán tiền mã hóa CoinsPaid. Các hacker đã cố gắng xâm nhập cơ sở hạ tầng của CoinsPaid bằng cách nhắm vào cá nhân thông qua các ứng việc làm giả lương cao.

Liên quan: US Treasury sanctions crypto mixer Sinbad, cáo buộc có liên kết với Bắc Triều Tiên

Nhóm đã chịu trách nhiệm về một số vụ trộm lớn nhất trong ngành tiền mã hóa, với vụ hack Ronin Bridge là lớn nhất, với $625 triệu bị đánh cắp.

Nhóm hacker thường sử dụng dịch vụ trộn tiền tiền mã hóa để rửa tiền tới Bắc Triều Tiên, mà theo nhiều báo cáo, được sử dụng để tài trợ cho các hoạt động quân sự của đất nước.

Mặc dù các công ty tiền mã hóa thường là mục tiêu của những nhóm hacker này, tính phân quyền của blockchain làm cho họ khó di chuyển tiền của mình. Khi đã xác định, chúng thường được theo dõi và chặn bằng sự trợ giúp của các nền tảng tiền mã hóa.

Vào tháng 2 năm 2023, Huobi và Binance đóng băng $1.4 triệu tài sản tiền mã hóa liên quan đến Bắc Triều Tiên. Tương tự, $63 triệu tài sản liên quan đến vụ hack Harmony Bridge cũng bị đóng băng bởi các sàn tiền mã hóa.

Tạp chí: Rủi ro tiền gửi: Các sàn tiền mã hóa thực sự làm gì với tiền của bạn?

Nguồn: Cointelegraph