Mối đe dọa mới 'tấn công overlay' đang trở thành mối đe dọa đối với người dùng tiền điện tử - CEO bảo mật

Các kẻ tấn công đang tạo ra các lớp phủ giả để lừa người dùng cung cấp thông tin đăng nhập cho ứng dụng dịch vụ tài chính, bao gồm có thể là các sàn giao dịch tiền điện tử.

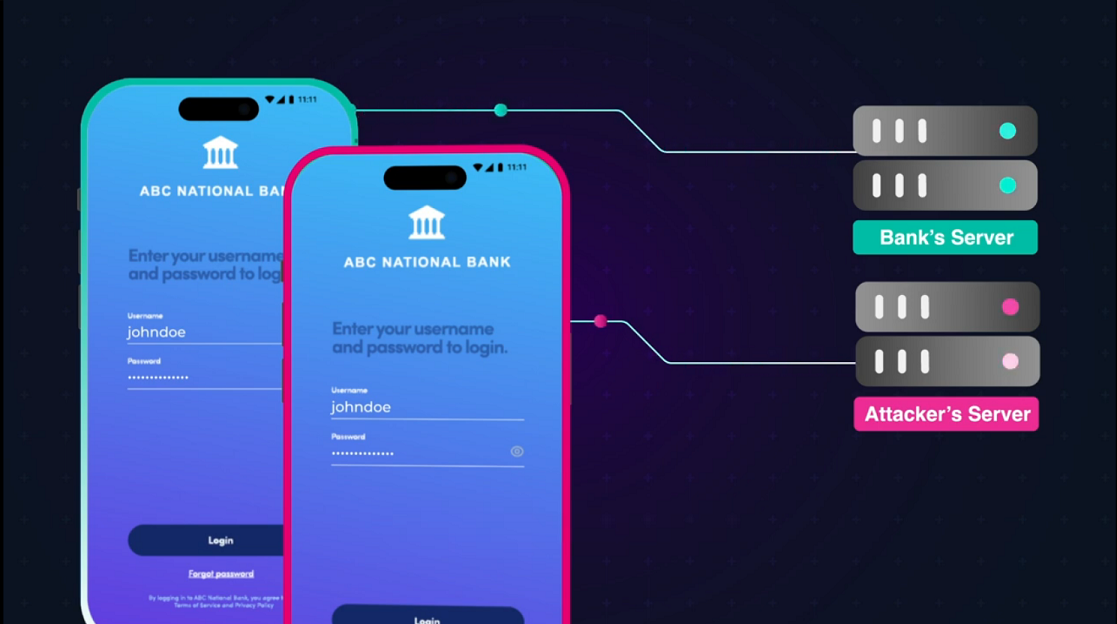

Mối đe dọa mới được gọi là “tấn công overlay.” Nó hoạt động bằng cách tạo một giao diện giả mạo trên thiết bị của người dùng. Giao diện này sau đó được sử dụng để lừa thông tin từ người dùng, bao gồm tên người dùng, mật khẩu và mã xác thực hai yếu tố, Ashkenazi đã nêu. Khi thông tin này được thu được, kẻ tấn công sử dụng nó để gửi thông tin trong giao diện thực sự cho ứng dụng mục tiêu.

Để thực hiện một cuộc tấn công overlay, kẻ tấn công cần thuyết phục người dùng tải xuống ứng dụng trên thiết bị di động của họ. Người khai thác lỗ hở màn hình thường được ẩn danh dưới dạng trò chơi hoặc các ứng dụng vui vẻ khác. Khi người dùng mở ứng dụng, nó sẽ hoạt động như dự kiến.

“Bất kỳ trò chơi nào, [nó] có thể là ngay cả [...] một bản sao của một trò chơi phổ biến và nó sẽ thực hiện chức năng này,” Ashkenazi lưu ý. Vì ứng dụng hoạt động đúng như mong muốn, người dùng thường không nghi ngờ rằng nó là độc hại.

Thực tế, ứng dụng “không có bất kỳ hoạt động độc hại nào ngoài một điều,” nó theo dõi khi [...] ứng dụng mục tiêu được khởi chạy. “Ứng dụng mục tiêu có thể là một ngân hàng, sàn giao dịch tiền điện tử, ví tiền điện tử hoặc ứng dụng nhạy cảm khác. Khi người dùng khởi chạy ứng dụng mục tiêu, ứng dụng độc hại tạo ra một “bản sao chính xác” của giao diện được sử dụng trong ứng dụng mục tiêu.

Ví dụ, nếu người dùng khởi chạy ứng dụng trao đổi của họ, ứng dụng độc hại tạo ra một giao diện người dùng giả mạo mà trông hoàn toàn giống như giao diện trao đổi nhưng thực sự do kẻ tấn công điều khiển. Bất kỳ thông tin nào người dùng nhập vào giao diện giả mạo sẽ được kẻ tấn công ghi lại, và thông tin này sau đó sẽ được chuyển vào ứng dụng thực sự, cho phép kẻ tấn công truy cập vào tài khoản.

Ashkenazi cảnh báo rằng, xác thực hai yếu tố (2FA) thường không thể bảo vệ người dùng chống lại loại tấn công này. Nếu 2FA được kích hoạt, kẻ tấn công sẽ đợi người dùng nhập mã tin nhắn văn bản hoặc ứng dụng xác thực của họ, sau đó sẽ bị ghi lại giống như các thông tin đăng nhập khác.

Liên quan: Ứng dụng 2FA Authy rò rỉ số điện thoại có thể được sử dụng cho lừa đảo qua tin nhắn văn bản

Trong nhiều trường hợp, ứng dụng độc hại sẽ khiến màn hình của người dùng tối đen, làm họ tin rằng điện thoại của họ đã hết pin hoặc bị treo. “Một khi họ [tiến vào] tài khoản của bạn, họ tạo ra màn hình đen trên điện thoại của bạn,” CEO của Verimatrix nói. "Vậy điện thoại của bạn vẫn hoạt động, nhưng bạn không thể nhìn thấy bất cứ điều gì[,] [v]ậy bạn nghĩ rằng điện thoại của bạn đã chết.” Điều này cho phép kẻ tấn công rút tiền từ tài khoản của nạn nhân, vì họ không chú ý rằng họ đang bị tấn công cho đến khi quá muộn.

Ashkenazi nói rằng các ứng dụng ngân hàng là mục tiêu lớn của các cuộc tấn công overlay. Tuy nhiên, sàn giao dịch tiền điện tử cũng đang đối mặt với nguy cơ vì chúng phụ thuộc vào cùng một mô hình tên người dùng/mật khẩu/2FA mà các ứng dụng ngân hàng sử dụng. CEO cho biết anh chưa thấy một ứng dụng ví tiền điện tử không quản lý bởi người hữu quyền bị mục tiêu cho cuộc tấn công này, nhưng điều đó có thể thay đổi trong tương lai.

Ashkenazi nhấn mạnh rằng các cuộc tấn công overlay được thực hiện trên thiết bị của người dùng, chứa khóa riêng của ví, vì vậy việc yêu cầu chữ ký mật mã cho mỗi giao dịch không nhất thiết bảo vệ người dùng.

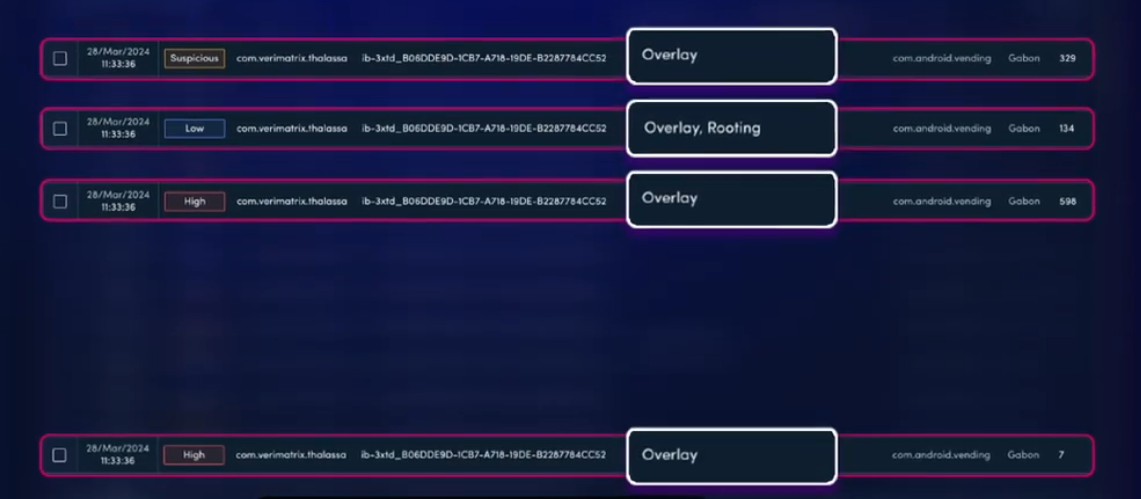

Verimatrix đã cố gắng làm việc với Google để loại bỏ các ứng dụng tấn công overlay khỏi cửa hàng Google Play. Nhưng bắt những ứng dụng đó là khó khăn. Khác với hầu hết các ứng dụng độc hại, ứng dụng tấn công overlay không thực hiện bất kỳ hành động độc hại nào cho đến sau khi người dùng tải ứng dụng mục tiêu.

Chính vì lý do này, những ứng dụng này thường trông ngây thơ khi chúng được kiểm tra bởi các chương trình phát hiện phần mềm độc hại. “Họ nhìn thấy một trò chơi, họ không thấy hành động độc hại vì nó không làm gì cả,” Ashkenazi nói.

Ông đã khuyên các dịch vụ trung tâm nên sử dụng hệ thống giám sát để phát hiện các cuộc tấn công overlay và chặn chúng từ trong cơ sở dữ liệu ứng dụng. Đây là một trong những dịch vụ mà Verimatrix cung cấp cho khách hàng.

Tuy nhiên, ông đề xuất rằng người tiêu dùng có thể hành động để bảo vệ bản thân mình ngay cả khi ứng dụng yêu thích của họ không sử dụng các dịch vụ giám sát như vậy.

Đầu tiên, người dùng nên hoài nghi với các ứng dụng mà có vẻ quá tốt để tin. “Nếu bạn thấy một cái gì đó mang đến cho bạn các trò chơi thường cần phải trả tiền hoặc một cái gì đó thực sự tốt và nó miễn phí, [...] bạn cần phải nghi ngờ,” ông nói.

Thứ hai, người dùng không nên cấp quyền cho các ứng dụng những quyền họ không cần, vì cuộc tấn công overlay không thể thực hiện nếu người dùng không cho ứng dụng quyền tạo lớp phủ.

Thứ ba, cha mẹ nên xem xét việc lấy một thiết bị di động riêng cho trẻ em của họ, vì Verimatrix phát hiện trong nghiên cứu của mình rằng nhiều ứng dụng tấn công overlay được tải xuống bởi trẻ em mà không được cha mẹ biết. Điều này là vì kẻ tấn công thường ẩn dưới dạng các trò chơi hấp dẫn trẻ em.

“Nếu bạn có khả năng và bạn có điều gì đó vui cho trẻ, đừng pha trộn,” CEO nói. “Hãy để chúng vui chơi. Nhưng sau đó đừng truy cập vào bất kỳ điều gì quan trọng từ thiết bị đó.”

<

Nguồn: Cointelegraph